随着信息技术的飞速发展,传统集中式控制系统正加速向网络化、分布式架构演进。网络化控制系统(Networked Control Systems, NCS)通过通信网络将传感器、控制器、执行器等系统组件连接起来,实现了信息资源的共享与协同,已成为现代工业自动化、智能交通、远程医疗等关键领域的核心技术。网络的引入在带来灵活性与可扩展性的也带来了前所未有的安全挑战。本文将从通信与自动控制技术研究服务的视角,探讨网络化控制系统的核心特征及其面临的安全问题。

一、网络化控制系统的核心特征

网络化控制系统是控制理论、计算机科学和通信技术深度融合的产物。其核心特征包括:

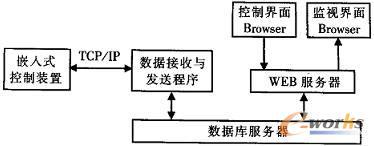

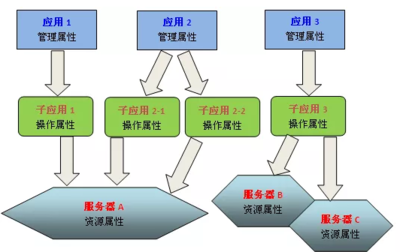

- 资源共享与分布性:系统组件(如智能传感器、分布式控制器)在地理上分散,通过共享的网络基础设施进行数据交换与控制指令传输,极大地提高了资源利用率和系统配置的灵活性。

- 实时性与可靠性要求:不同于一般的数据网络,NCS对数据传输的实时性、确定性和可靠性有极高要求。控制环路的网络诱导时延、数据包丢失或时序错乱都可能导致系统性能下降甚至失稳。

- 信息物理深度融合:NCS是信息物理系统(CPS)的典型代表,计算进程与物理过程紧密耦合、相互影响。网络空间的攻击可直接作用于物理世界,造成严重后果。

二、网络化控制系统面临的主要安全问题

网络的开放性使得NCS暴露于多样化的安全威胁之下,其安全问题呈现出与传统IT系统不同的复杂性:

- 信息层安全威胁:

- 窃听与数据泄露:攻击者监听网络信道,获取敏感的测量数据、控制指令或系统状态信息,破坏系统机密性。

- 数据篡改与注入:攻击者伪造或篡改传输中的传感器数据或控制命令(如虚假数据注入攻击),误导控制器做出错误决策,破坏系统完整性。

- 拒绝服务攻击:通过洪泛攻击等方式占用或阻塞网络带宽、耗尽设备资源,导致合法数据包无法及时传输,造成控制环路中断,破坏系统可用性。

- 控制层安全威胁:

- 隐蔽攻击:精心设计的攻击(如零动态攻击、重放攻击)可能规避传统异常检测机制,在未被察觉的情况下逐渐破坏系统稳定性。

- 物理后果导向攻击:攻击者的目标不仅是破坏信息流,更是要引发特定的物理后果,如使化工过程失控、使电网频率崩溃等,其危害性极大。

- 系统脆弱性根源:

- 设计范式差异:传统控制系统设计优先考虑功能安全与可靠性,常假设可信的封闭环境,安全考量不足。

- 资源约束:许多现场控制设备(如PLC、RTU)计算能力、存储空间有限,难以部署复杂的安全协议与加密算法。

- 协议与标准缺陷:早期工业通信协议(如Modbus、DNP3)普遍缺乏认证、加密等安全机制,遗留系统升级困难。

- 供应链风险:软硬件供应链的复杂性使得恶意代码或后门可能被预先植入。

三、通信与自动控制技术的研究服务方向

应对NCS的安全挑战,需要通信技术与自动控制理论的交叉创新。相关研究服务可聚焦于以下几个关键方向:

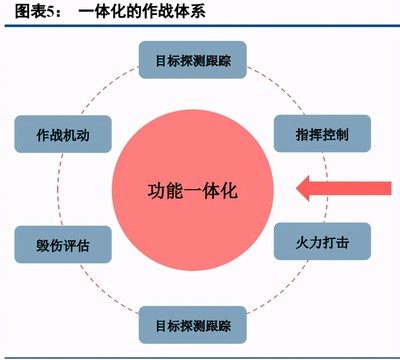

- 安全感知的协同设计:摒弃“先控制、后安全”的补丁式思路,在系统架构设计阶段就将安全与控制性能(如稳定性、鲁棒性)作为联合优化目标,研究弹性控制算法,使系统在遭受有限攻击时仍能维持基本功能。

- 轻量级安全通信机制:研发适用于资源受限工业环境的高效、低开销的认证与加密方案、安全协议(如基于国密算法的轻量级协议),以及安全的网络管理技术,保障数据的机密性、完整性和新鲜性。

- 攻击检测与安全状态估计:

- 开发基于模型的检测方法:利用系统的物理动力学模型,通过残差分析、状态观测器等技术检测数据异常。

- 开发数据驱动的检测方法:利用机器学习、人工智能算法,从海量运行数据中学习正常模式,识别未知攻击模式。

- 研究在传感器或执行器遭受攻击情况下的安全状态估计与容错控制策略,确保控制器能获得对系统状态的可靠估计。

- 韧性评估与恢复:建立NCS的网络安全韧性量化评估框架,研究在攻击发生后的系统重构、控制策略切换等快速恢复技术,最小化攻击造成的物理影响与停机时间。

- 测试验证与标准制定:构建包含真实设备、网络仿真和物理过程模拟的NCS安全测试床,用于验证安全机制的有效性。积极参与和推动工业控制系统安全标准的制定与落地(如IEC 62443系列标准)。

###

网络化控制系统是未来智能化社会的关键基础设施,其安全问题关乎国计民生。应对这一挑战,无法单靠任何单一学科。它迫切需要通信专家、控制理论学者、安全研究员以及行业工程师的深度协作。通信与自动控制技术研究服务应致力于打破学科壁垒,推动“控制-通信-安全”一体化的理论创新与技术转化,为构建安全、可靠、韧性的下一代网络化控制系统提供核心支撑,护航关键基础设施和重要工业领域的数字化转型与安全运行。